开头就叫人心里一惊!趋势科技和Shadowserver主动采取行动,竟然发现有上千台主机仍然被恶意软件感染,这个恶意软件到底是什么来历?又会有什么危害?咱们继续往下看!

发现感染主机

趋势科技和Shadowserver采用构造数据包与图像的方法,主动去寻找网络里存活的受感染设备,结果令人吃惊,一下子发现了上千台主机仍遭受恶意软件侵害,并且因域可能在DNS级别被阻止,他们认为实际感染数量会更多,这给网络安全敲响了警钟。

在现代数字化极为发达的当下,网络安全十分关键,众多企业与个人的数据依靠网络来存储和传输,如此多主机遭感染,不知何时就会导致数据泄露,进而影响正常的生产生活。

虚拟专用网络Filter 功能

虚拟专用网络Filter恶意软件不简单,它是个模块化平台,这个平台分多个阶段,它有多种厉害功能,像初始感染、命令与控制,还有第三阶段部署的有效负载,这些功能能支持情报收集和破坏性网络攻击操作,它如同藏在暗处的杀手,随时可能动手 。

有些重要机构,一旦被其盯上,就会开展情报收集与破坏活动,如此一来造成的损失将难以估量,可能致使机密信息泄露,还可能导致关键系统瘫痪等严重问题。

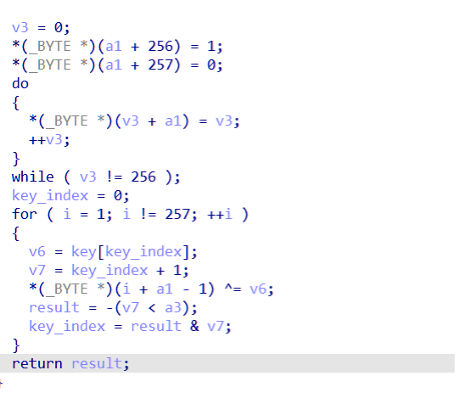

第一阶段特性

第一阶段的恶意软件会从超过十二个供应商那里获取对特定设备的访问权,即便重启设备,它仍能持续存在,这表明用户以为重启能解决问题,实则毫无用处,它如同“牛皮糖”一般黏在设备上 。

它主要目的是在设备上获得持久立足点,接着启用第二阶段恶意软件部署,一旦成功,后续更多危险便会接连而来,这如同敌军先安营扎寨,为后续进攻做准备。

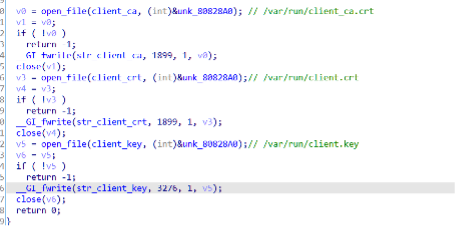

第二阶段功能

第二阶段的恶意软件重新启动后就消失了,但其功能并不少,具备文件收集功能,具备命令执行功能,具备数据渗漏功能,具备设备管理功能等,甚至某些版本还有破坏功能,会覆盖设备固件的关键部分,之后重启设备,致使设备直接无法使用。

要是企业的办公设备遭到破坏,里面的数据丢失,设备无法使用,那么生产进度必然会受到极大影响,给企业造成经济损失。并且多个插件可为其提供更多功能,例如数据包嗅探器插件等。

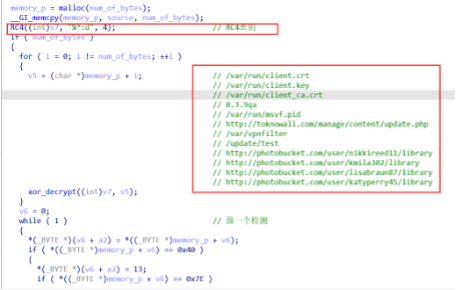

获取 C&C 地址

第二阶段会尝试连接到图像托管站点Photobucket来下载图片,在Exif格式图片的GPS坐标中,嵌入了C&C服务器的IP地址。若此次未成功,它会打开侦听器,监视传入的数据包,获取特制TCP数据包里包含的IP地址。

这就如同恶意软件有两条途径来获取关键信息,它要确保自己能够顺利地与服务器取得联系,然后进行下一步的操作,如此一来就增加了它的危险性。

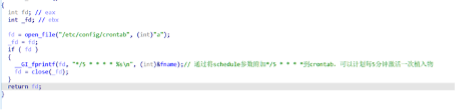

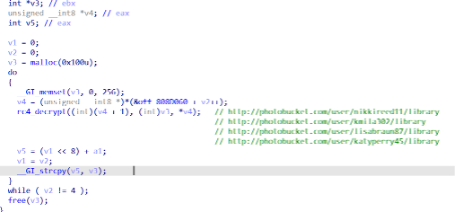

恶意代码持久化

恶意代码会修改非易失性配置内存(NVRAM)的值,还会将自身添加到Linux作业计划程序crontab中,通过这种方式来实现持久性,每个处于第一阶段的恶意软件都包含多个Photobucket账户,在执行时会随机选择一个作为账户。

要是第一次选的账户不合适,就会访问备份域名toknowall.com,去下载图片以获取IP地址,接着依据一些特征制作激活包,给感染主机发送TCP包,然后等待回连443端口,这么做的目的是让恶意软件持续存在并开展恶意活动。

面对这样狡猾且危险的恶意软件,你认为该采取何种措施,才能更好地保护自身设备和数据?欢迎大家在评论区留言探讨,也别忘记点赞并分享本文,以使更多人了解网络安全知识!