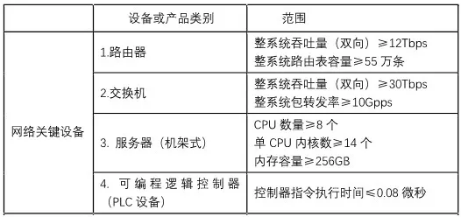

PLC指令时间疑问

文件令人产生疑惑,要求接入网络的关键设备是PLC,指令执行时间必须小于或等于0.08微秒吗,这一细节对PLC的性能影响极大,然而目前并没有明确的结论。要是确实有这个要求,那么对于PLC的生产企业和应用企业来说,将会是不小的挑战。

在实际应用里,不少企业都在对PLC的指令执行时间做测试,也在进行优化。一些大型制造企业已在生产环节设置了专门团队,来研究该指标。但到底要不要控制在0.08微秒,这还需要进一步探讨。

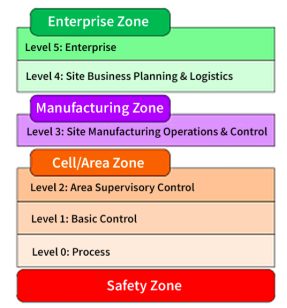

传感器与云端连接趋势

出于预测性维护的需求,一些关键的传感器或者仪表测量装置,正跨越分层架构,直接和云端相连。这种趋势在工业领域渐渐显现,自2023年以来,已经有超过30%的工业企业试着把传感器与云端连接。

这种连接方式可使企业及时获取数据,这对生产状态的监控很有利。比如一家汽车制造企业采用这种方式后,设备故障预警准确率提高了20%。不过,直接连接也带来了网络安全风险方面的挑战。

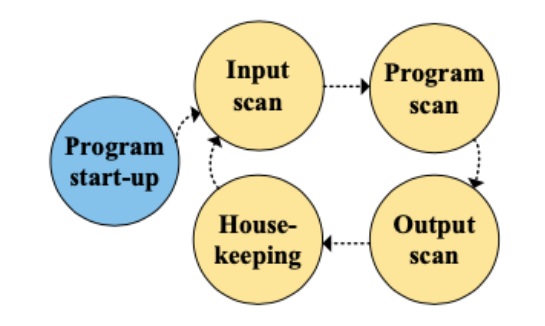

PLC网络攻击目标

和其他计算机系统相同,针对PLC存在网络攻击,这种攻击有多样目标,比如破坏可信性,或者破坏完整性,又或者破坏可用性,甚至是这些方面的组合,这对企业生产的稳定运行造成了严重影响。

有案例表明,某化工企业的PLC遭受了网络攻击,其控制系统的完整性遭到了破坏,导致生产流程出现混乱,造成了高达数百万元的损失。攻击方式多种多样,给企业的网络安全防护带来了极大的压力。

高级持续威胁攻击

新一代网络攻击也就是高级持续威胁(APTs),它有着独特的手段,通常会先使用间谍软件来下载恶意软件,接着再建立从PLC或工程站到I/O的连接,近年来,这类攻击案例持续增多,严重危害了工业控制系统的安全。

2022年,国外一家能源企业遭到了APTs攻击,攻击者通过远程控制PLC,致使企业部分生产环节陷入停滞状态,恢复生产耗费了大量的时间与成本,这种攻击的隐蔽性和持续性令人难以防范。

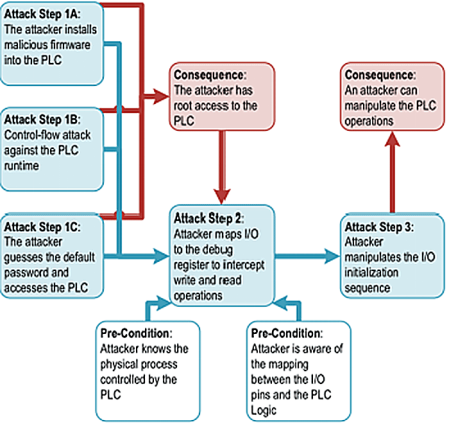

PLC rootkit攻击特点

PLC rootkit跟其他攻击不一样,它不针对PLC逻辑代码,而是去干扰运行时的逻辑运算结果,还会破坏I/O动态存储空间,并且难以被检测到。一般情况下,PLC的SoC上缺少硬件中断以及硬件级输出端配置检测,这就使得这种攻击有了可能。

在一家食品加工企业里,PLC rootkit发起攻击,致使生产线数据变得混乱,产品质量因而受到影响。因其具有难以察觉的特性,企业在很长一段时间内都没能发现问题的根源,最终造成了较大损失。

防范措施与困境

Stuxnet震网病毒发动攻击后,许多PLC开发制造企业开始重视信息安全,新的PLC里面设置了授权以及访问控制等安全保护措施。然而,这样做依旧无法防范针对Web服务器的攻击,这种攻击会影响PLC的正常运行,甚至导致生产故障发生。

并且,目前缺少网络取证的办法,没办法确定流程出现异常是因为机械或者电气方面的问题,还是网络攻击造成的。各位读者,你们觉得企业在面对这样复杂的PLC网络安全问题时,应当采取哪些更有效的举措?可以在评论区交流一下,不要忘了给本文点赞和分享!